Warum wir Huawei verteufeln, aber Cisco den Generalschlüssel geben

Die Debatte um digitale Souveränität in Europa wird seit Jahren mit einer fast schon rührenden Naivität geführt. Wir diskutieren leidenschaftlich über den Wechsel von Microsoft Office zu LibreOffice, wir feiern Pilotprojekte in Schleswig-Holstein und richten Kommissionen im Bundestag ein, die prüfen sollen, wie man "weg von Redmond" kommt. Das ist richtig und wichtig, wie Stefan Pfeiffer in seinem Blogpost "Der Kill Switch als Weckruf?" treffend analysiert. Doch während wir uns auf der Anwendungsebene abmühen, übersehen wir den Elefanten im Serverraum: die Hardware.

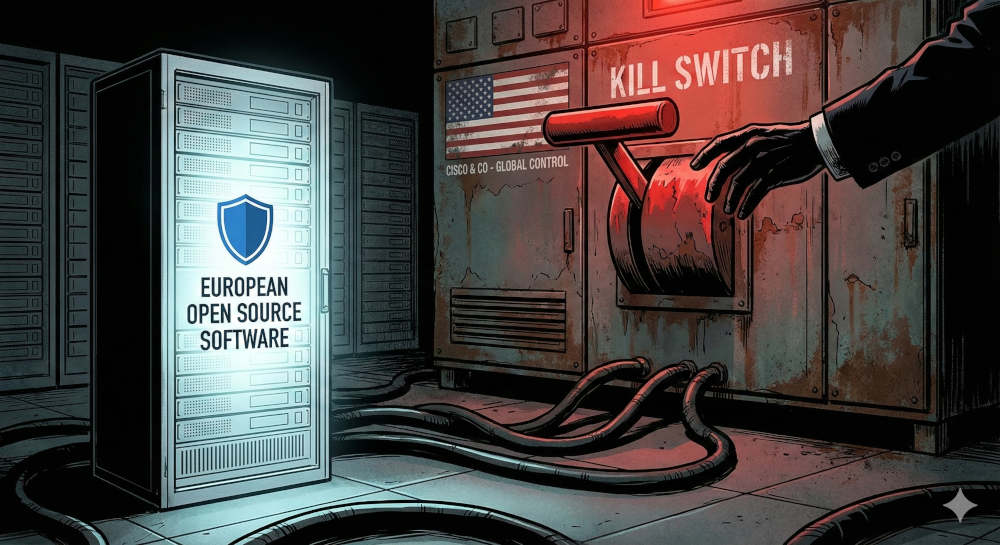

Der Einwand trifft den wunden Punkt dieser Diskussion: Was nützt uns ein souveräner Open-Source-Desktop auf einem Linux-Rechner, wenn die Datenpakete, sobald sie das Netzwerkkabel verlassen, durch eine Infrastruktur fliessen, die fast vollständig von US-amerikanischen Herstellern kontrolliert wird? Wir haben Angst vor dem chinesischen Drachen Huawei, aber wir schlafen ruhig im Bett des amerikanischen Adlers Cisco. Das ist ein gefährliches Paradoxon.

Die Macht der Infrastruktur: Cisco & Co. in Zahlen

Um zu verstehen, warum die Sorge vor einem "US-Kill-Switch" berechtigt ist, muss man sich die Marktanteile ansehen. Es ist schwierig, exakte Prozentzahlen für jeden deutschen Internetknoten (IXP) zu nennen, da diese Informationen oft als Geschäftsgeheimnis behandelt werden oder sicherheitskritisch sind. Aber die globalen und europäischen Markttrends zeichnen ein eindeutiges Bild.

In den Unternehmensnetzwerken (Enterprise LAN/WLAN) – also genau dort, wo Behörden, Ministerien und kritische Infrastrukturen ihre internen Daten verteilen – ist Cisco der unangefochtene Platzhirsch. Hier hält das Unternehmen aus San Jose, Kalifornien, weltweit Marktanteile, die oft zwischen 45 und 50 Prozent schwanken. In Deutschland, einem Land, das traditionell auf "Industriestandards" setzt, dürfte die Verbreitung in der öffentlichen Verwaltung noch höher liegen. Cisco ist das "IBM der Netzwerkwelt": Niemand wurde je gefeuert, weil er Cisco gekauft hat.

Im Bereich der Rechenzentren (Data Center Switching) sieht es ähnlich aus. Zwar gibt es hier Konkurrenz durch Arista (ebenfalls USA) oder White-Box-Lösungen, aber Cisco dominiert weiterhin mit rund 40 Prozent des Marktes.

Bei den Service Providern (Core Router), also dem Rückgrat des Internets, ist die Lage etwas diverser. Hier spielen Nokia (Finnland) und früher Huawei eine grössere Rolle. Dennoch laufen schätzungsweise 30 bis 35 Prozent des westlichen Internet-Backbone-Verkehrs über US-Hardware (Cisco und Juniper).

Zusammengefasst: Es ist für eine deutsche Behörde oder ein Unternehmen heute praktisch unmöglich, Daten von A nach B zu senden, ohne dass sie mindestens einen, meistens aber dutzende US-amerikanische Chipsätze und Router passieren.

Der technische "Kill Switch": Es ist kein roter Knopf, es ist schlimmer

Wenn wir über einen "Kill Switch" reden, stellen sich die meisten einen grossen Hebel im Oval Office vor. Die Realität im Jahr 2026 ist subtiler, aber verheerender. Die Gefahr geht nicht davon aus, dass der Strom abgeschaltet wird, sondern von der modernen Art der Lizenzierung und Verwaltung.

Smart Licensing und "Phone Home": Moderne Netzwerkgeräte sind keine dummen Blechkisten mehr, die man einmal kauft und zehn Jahre laufen lässt. Sie sind an permanente Lizenzserver gebunden. Cisco (und andere) haben Modelle eingeführt, bei denen die Hardware regelmässig nach Hause funken muss ("Call Home"), um ihre Lizenzgültigkeit zu bestätigen. Wird ein Land oder eine Organisation auf eine Sanktionsliste gesetzt (Entity List), können diese Lizenzen widerrufen werden. Das Ergebnis: Die Router stellen ihren Dienst ein oder drosseln die Leistung auf ein unbrauchbares Minimum. Das ist der reale Kill Switch.

Cloud-Management (Die Meraki-Falle) Ein noch grösseres Risiko stellt der Trend zum Cloud-Management dar (z.B. Cisco Meraki). Hier liegt die Konsole zur Steuerung des Netzwerks nicht mehr lokal beim Admin, sondern in der US-Cloud. Dreht der Anbieter den Zugang ab, ist das lokale Netzwerk führerlos. Man kann keine Ports mehr konfigurieren, keine Sicherheitsregeln ändern, keine Fehler beheben. Die Hardware wird zu Elektroschrott, gesteuert von einem Server in Kalifornien.

Sicherheitsupdates als Waffe: Selbst ohne harte Abschaltung reicht es, den Support einzustellen. In einer Zeit, in der täglich neue Sicherheitslücken (Zero-Day-Exploits) bekannt werden, ist eine Firewall ohne Updates nach wenigen Wochen nutzlos. Man muss sie abschalten, um nicht gehackt zu werden. Die USA müssen das Netz nicht abschalten; sie müssen nur aufhören, es zu schützen.

Das Huawei-Paradoxon: Messen mit zweierlei Mass

"Huawei sind die Bösen... aber Cisco misstraut keiner." Dieses Narrativ ist ein Meisterstück geopolitischer Lobbyarbeit. Technisch gesehen ist das Risiko einer Hintertür (Backdoor) bei Huawei und Cisco identisch. Beide Hersteller könnten theoretisch Code einschleusen, der Daten ausleitet oder Systeme lahmlegt.

Der Unterschied ist rein politisch: Bei Huawei fürchten wir den Zugriff der Kommunistischen Partei Chinas. Bei Cisco ignorieren wir den Zugriff der US-Dienste (NSA, CIA). Dabei haben wir seit Edward Snowden (2013) Beweise. Die NSA hat im Rahmen von Programmen wie "Supply Chain Interdiction" gezielt Cisco-Router auf dem Transportweg abgefangen, geöffnet, mit Spionagewerkzeugen (Beacons) versehen und wieder verpackt.

Zudem zwingen US-Gesetze wie der FISA Court und der CLOUD Act US-Unternehmen zur Kooperation mit Geheimdiensten – auch wenn die Daten in Europa liegen. Ein US-Hersteller darf sich oft gar nicht gegen eine Anordnung wehren, eine Hintertür offen zu lassen oder Daten herauszugeben. Dass wir Huawei aus dem 5G-Netz verbannen (was sicherheitspolitisch durchaus Argumente hat), aber unsere Kernnetze weiterhin mit US-Technik pflastern, ist schizophren. Es ist kein Gewinn an Souveränität, die Abhängigkeit von China durch eine noch tiefere Abhängigkeit von den USA zu ersetzen, besonders in Zeiten, in denen US-Präsidenten (wie im Kontext des Textes angedeutet Trump oder ähnliche Kaliber) "America First" auch als Waffe gegen Verbündete einsetzen.

Warum Software einfacher ist als Hardware

Der Artikel von Stefan Pfeiffer und die Kommentare konzentrieren sich auf Software (Microsoft, LibreOffice, OpenDesk). Warum? Weil Software "anfassbar" für den Endanwender ist und weil es hier echte, funktionierende Alternativen gibt. Ein Wechsel von Microsoft Office zu LibreOffice ist eine Frage des Willens, der Schulung und der Gewohnheit (UX). Es ist, wie Pfeiffer schreibt, "kein Hexenwerk". Der Code ist Open Source, wir können ihn auditieren.

Bei der Hardware ist das Problem fundamentaler. Europa hat den Anschluss in der Mikroelektronik und bei den grossen Routing-Plattformen weitgehend verloren – mit Ausnahmen. Wir haben zwar Nokia (Finnland) und Ericsson (Schweden), die im Mobilfunk und Core-Routing Weltklasse sind. Aber in den klassischen Behörden-LANs, in den Switches, die in jedem Keller eines Gesundheitsamtes hängen, fehlt oft eine europäische Alternative, die den Komfort und den Funktionsumfang von Cisco bietet.

Der "Lock-in"-Effekt ist bei Hardware physisch. Software kann man remote deinstallieren und neu aufspielen. Hardware muss man ausbauen, Kabel ziehen, neue Geräte einbauen. Ein Austausch der Cisco-Infrastruktur in deutschen Behörden würde Jahre dauern und Milliarden kosten. Davor scheuen Politik und Verwaltung zurück. Es ist bequemer, über Word und Excel zu streiten, als die Wände aufzureissen.

Souveränität muss "Full Stack" gedacht werden

Die Schlussfolgerung aus meinem Einwand und dem Blogpost muss sein: Digitale Souveränität ist nicht teilbar. Wir können nicht im Obergeschoss (Software) souverän sein, wenn uns das Erdgeschoss (Hardware) und das Fundament (Cloud/Rechenzentren) nicht gehören.

Wenn Europa wirklich unabhängig werden will – und Pfeiffer sieht ja durchaus positive Anzeichen in Dänemark oder Frankreich –, dann reicht es nicht, Microsoft 365 zu kündigen. Wir müssen eine Strategie entwickeln, die den gesamten "Stack" umfasst:

Europäische Hardware-Champions stärken: Wir müssen Nokia und Ericsson politisch und durch öffentliche Aufträge so fördern, dass sie auch im Enterprise-Segment echte Alternativen zu Cisco werden.

Open Hardware fördern: Der einzige Weg, wirklich sicher zu sein, dass keine Backdoors verbaut sind, ist "Open Compute" (OCP). Die Pläne der Hardware müssen offenliegen, und die Software darauf (das Network Operating System) muss Open Source sein (z.B. SONiC). Das bricht die Macht der proprietären Giganten.

Die "Bequemlichkeit" der Admins überwinden: Genau wie Nutzer an Microsoft Office hängen, hängen IT-Admins an ihrer Cisco-Kommandozeile (CLI). Sie sind darauf zertifiziert (CCNA, CCNP), sie kennen die Befehle seit 20 Jahren. Ein Wechsel auf andere Hersteller erfordert auch hier massives "Umdenken" und Umschulung. Das ist das gleiche psychologische Problem, das Pfeiffer bei den "Fachverfahren" beschreibt.

Das Risiko ist real

Ja, die USA könnten theoretisch Teile unserer Infrastruktur lahmlegen oder massiv stören. Cisco und Co. sitzen in fast jedem kritischen Knotenpunkt. Die Abhängigkeit ist dort sogar noch grösser als bei Office-Software, weil sie unsichtbar ist und oft über Jahrzehnte gewachsen ist.

Solange wir Sicherheit nur als "Schutz vor China/Russland" definieren und die Gefahr aus den USA ausblenden ("Freunde spionieren nicht", wie Angela Merkel einst naiv sagte), bauen wir keine Souveränität, sondern nur eine einseitige Abhängigkeit. Echte Souveränität tut weh, kostet Geld und erfordert, dass man auch dem "grossen Bruder" USA misstraut.

Solange in den Ausschreibungen der öffentlichen Hand implizit "Cisco oder gleichwertig" (wobei "gleichwertig" oft so definiert ist, dass nur Cisco passt) steht, bleibt der "Kill Switch" in greifbarer Nähe. Der Weckruf, den Stefan Pfeiffer beschreibt, darf nicht beim Bildschirm enden – er muss bis zum Stecker in der Wand reichen. Sonst ist die Unabhängigkeit nur eine schöne Fassade, hinter der die Datenströme weiterhin durch Silicon Valley fliessen.

Kommentare: 0

Interesse an einer Diskussion? Schreibe einen Kommentar. ▼